Paloalto POC 安裝手冊

這份文件是我在客戶那邊針對Paloalto POC時所使用的,有需要的就拿去看吧

一、 準備

- 一組可以向外連線的IP address

- 確認此次安裝是採用L3、旁接或是Vwire(穿透)模式

- 網路線,Console線

二、 系統設定

- 下述實作採用PA-500作為範例

- 開機後,管理Port預設IP address:192.168.1.1,如果是借來POC的機器有可能未清設定檔,連不進去就用Wireshark來抓IP。

- 若使用SSH登入,預設帳號:admin 密碼:admin

若使用Web登入,預設帳號:admin 密碼:admin

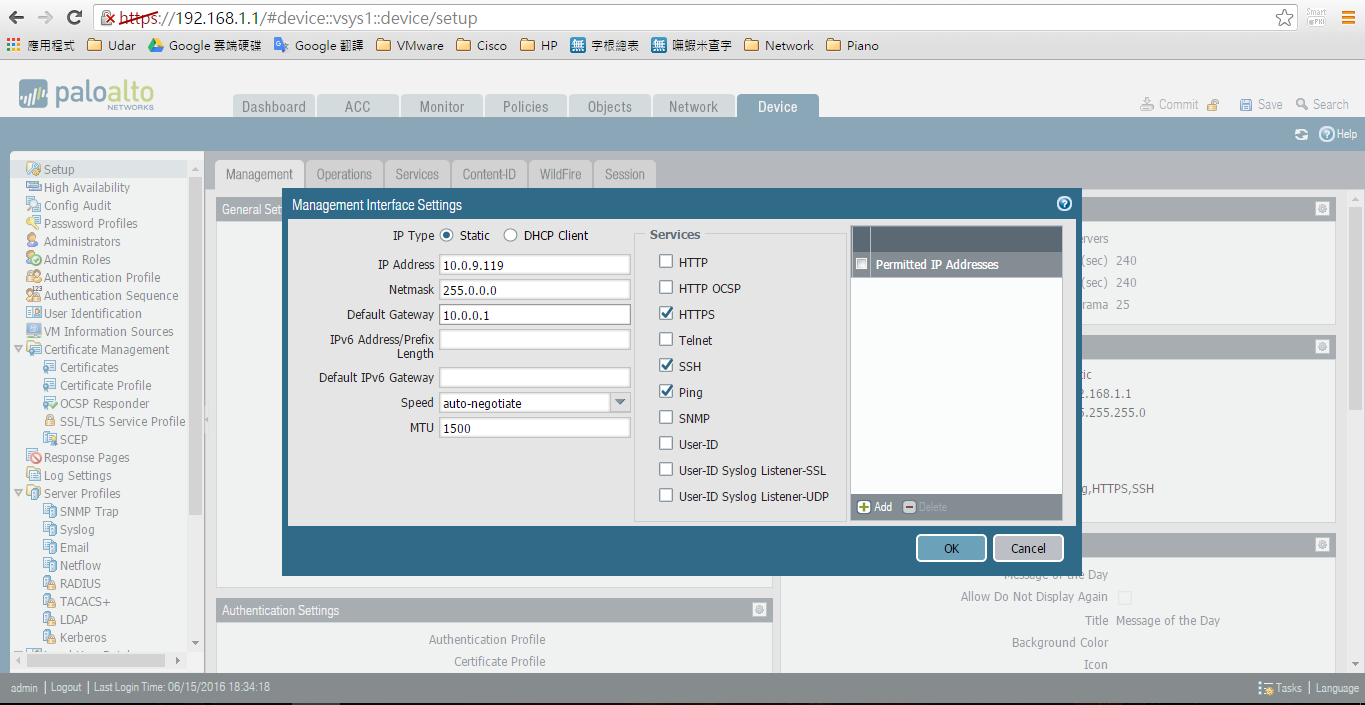

- 將管理Port修改為可以向外連線之IP address

(Device>Setup>Management>Management Interface Setting)

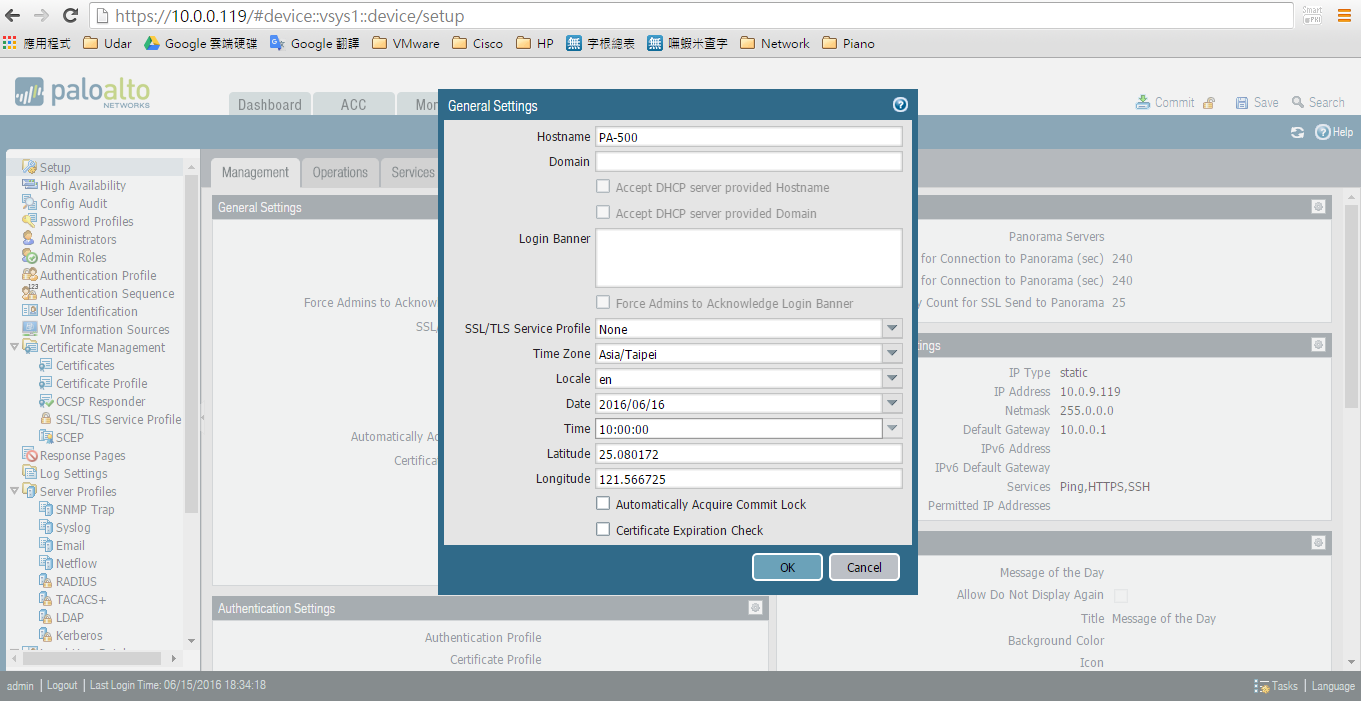

- 接著設定時區、時間、經緯度等(Device>Setup>Management> General Setting)

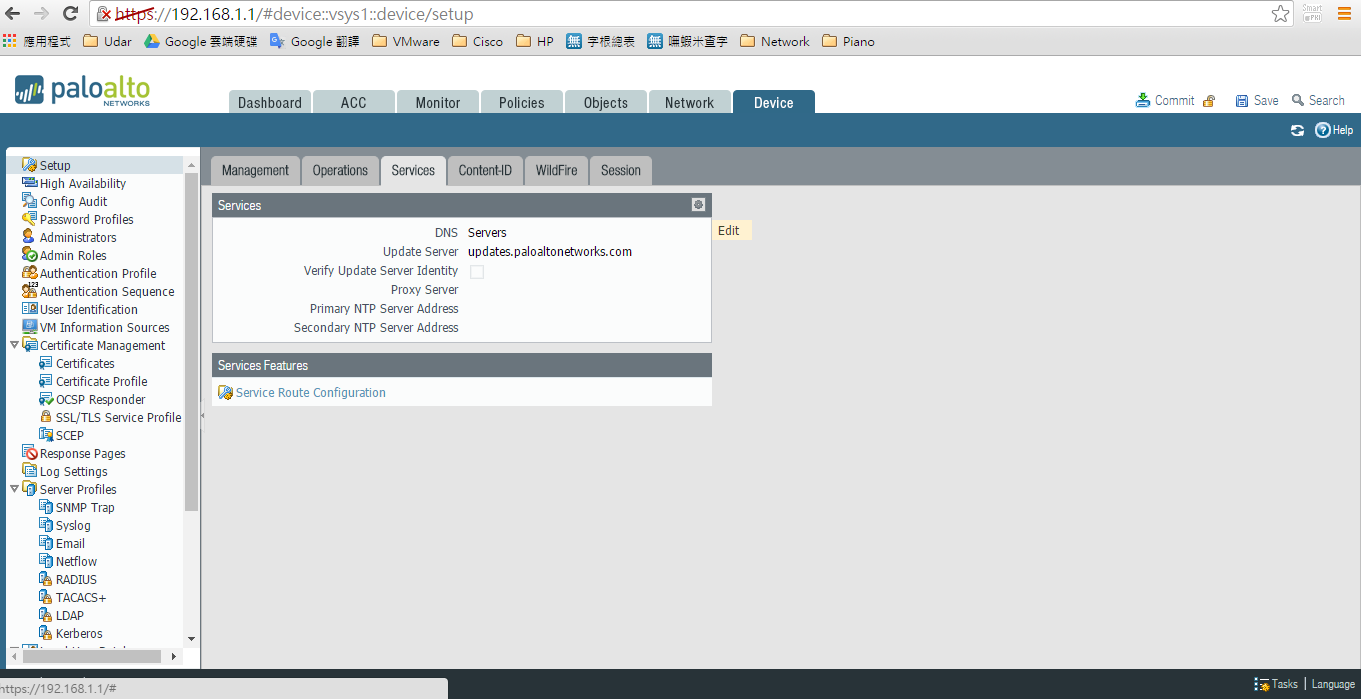

- 設定DNS (Device>Setup>Services>Services)

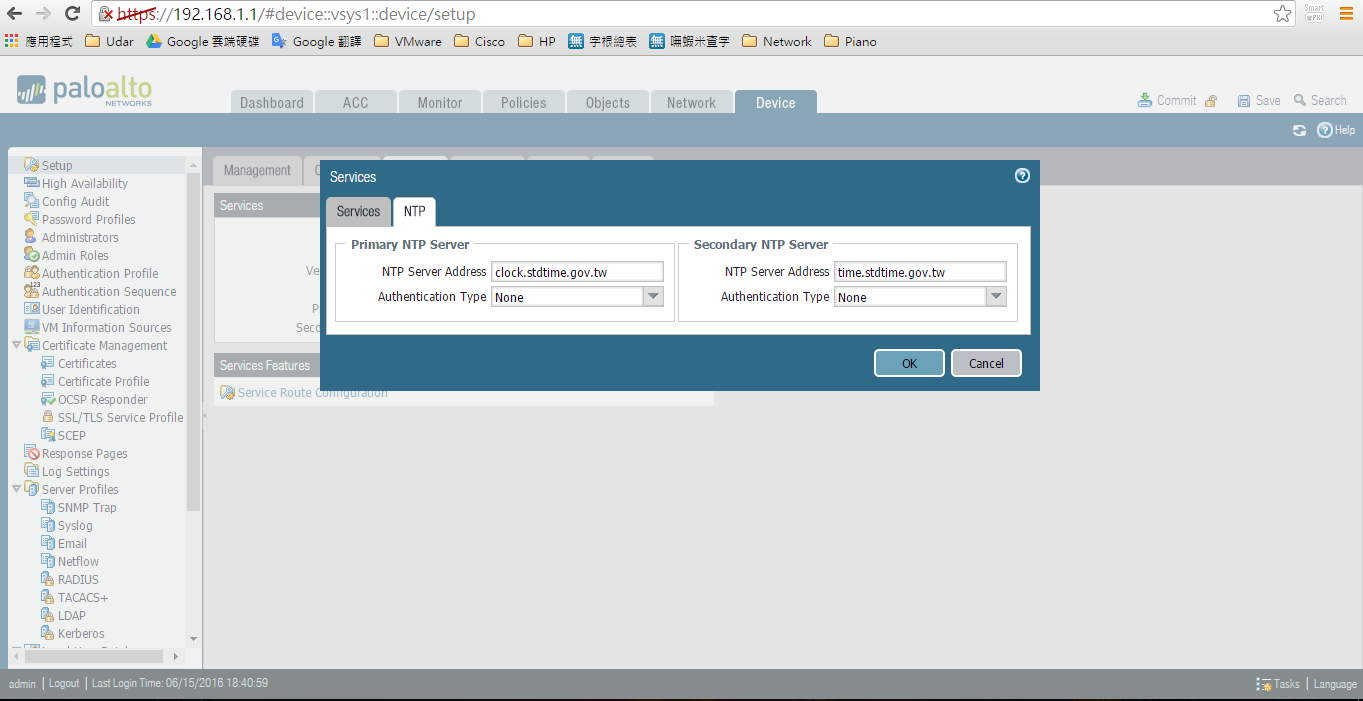

- 設定NTP (Device>Setup>Services>NTP)

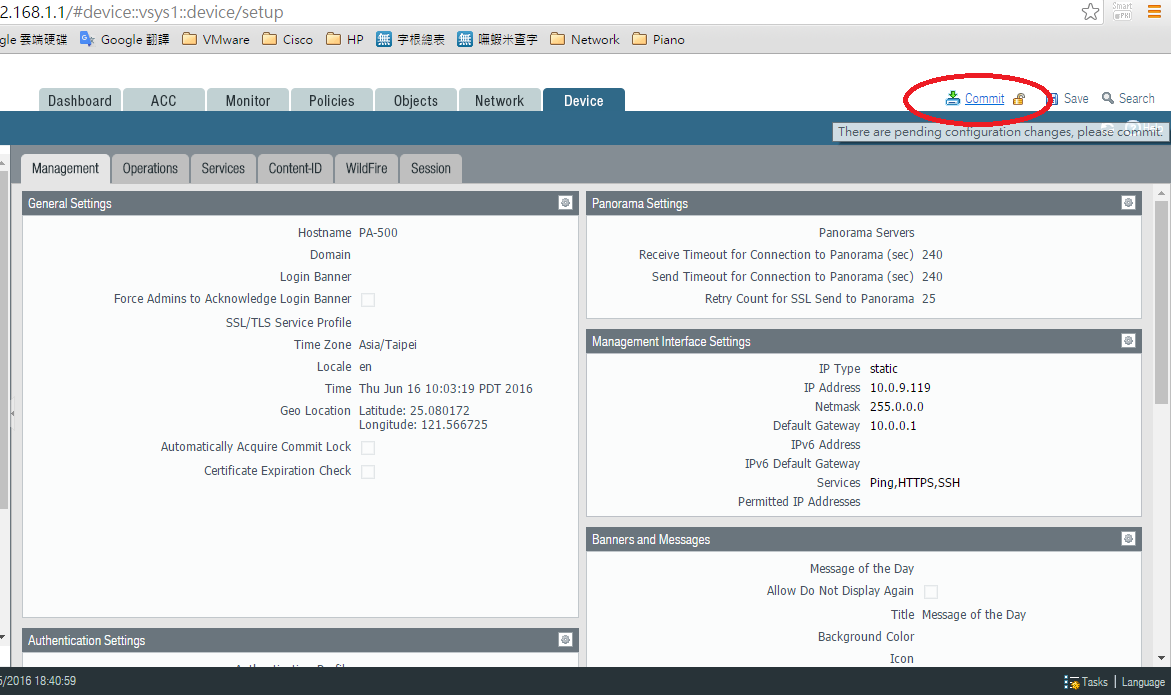

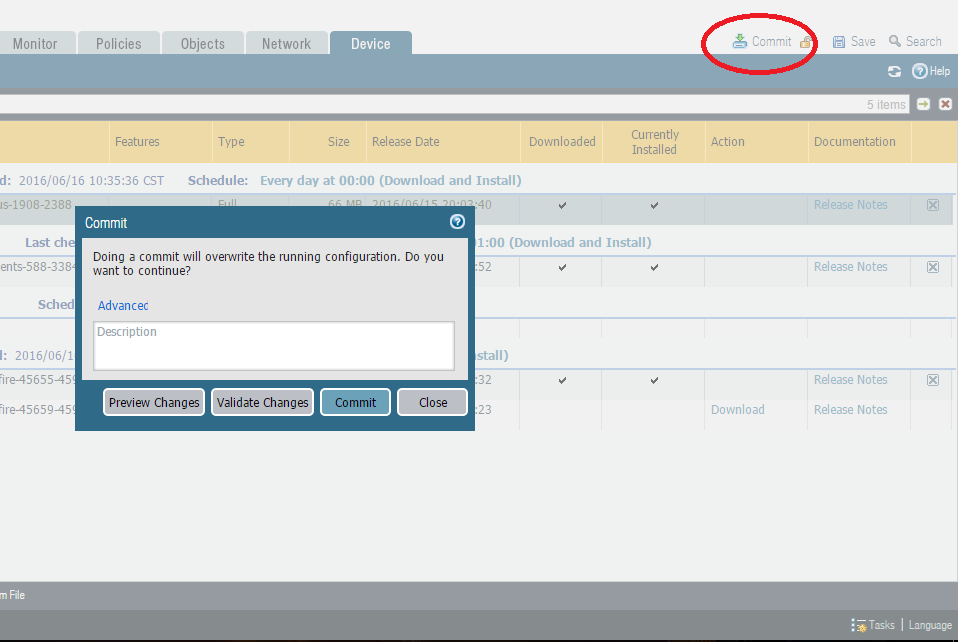

- 上述設定完後記得Commit

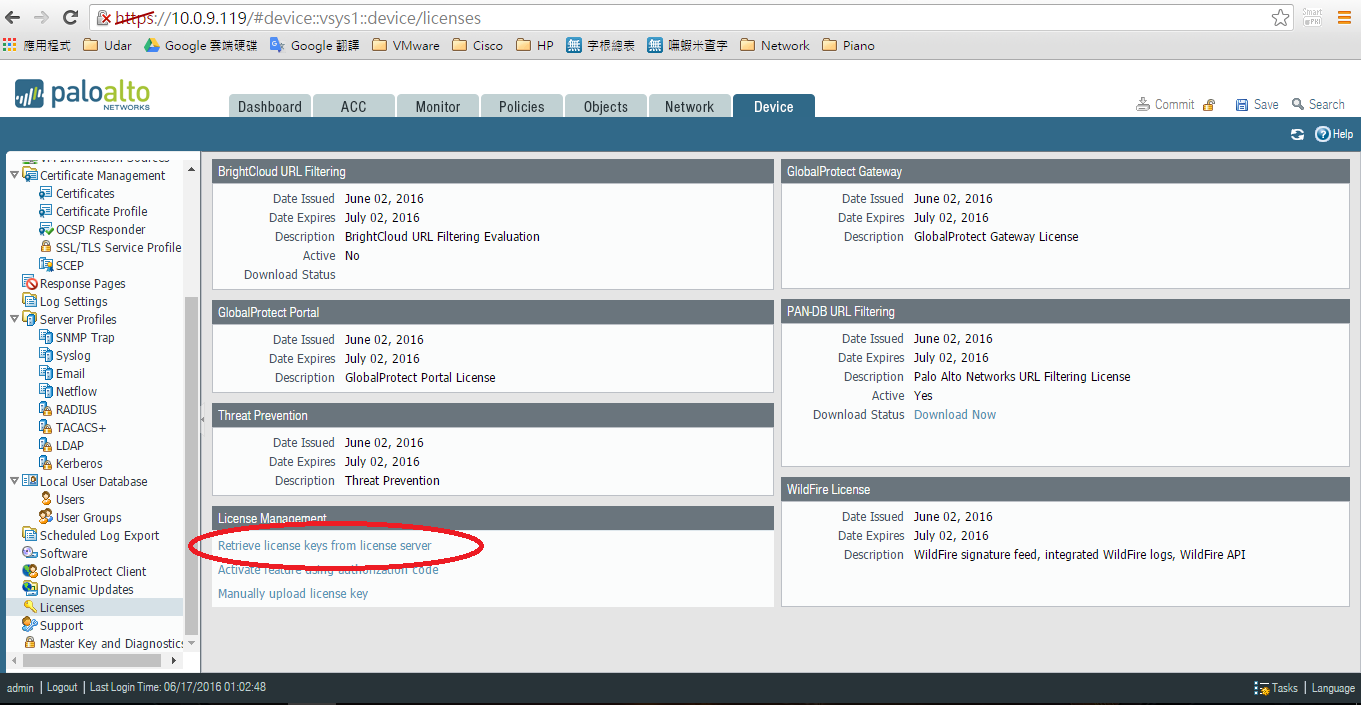

- 更新License (Device>License>License Management>Retrive license keys……..)

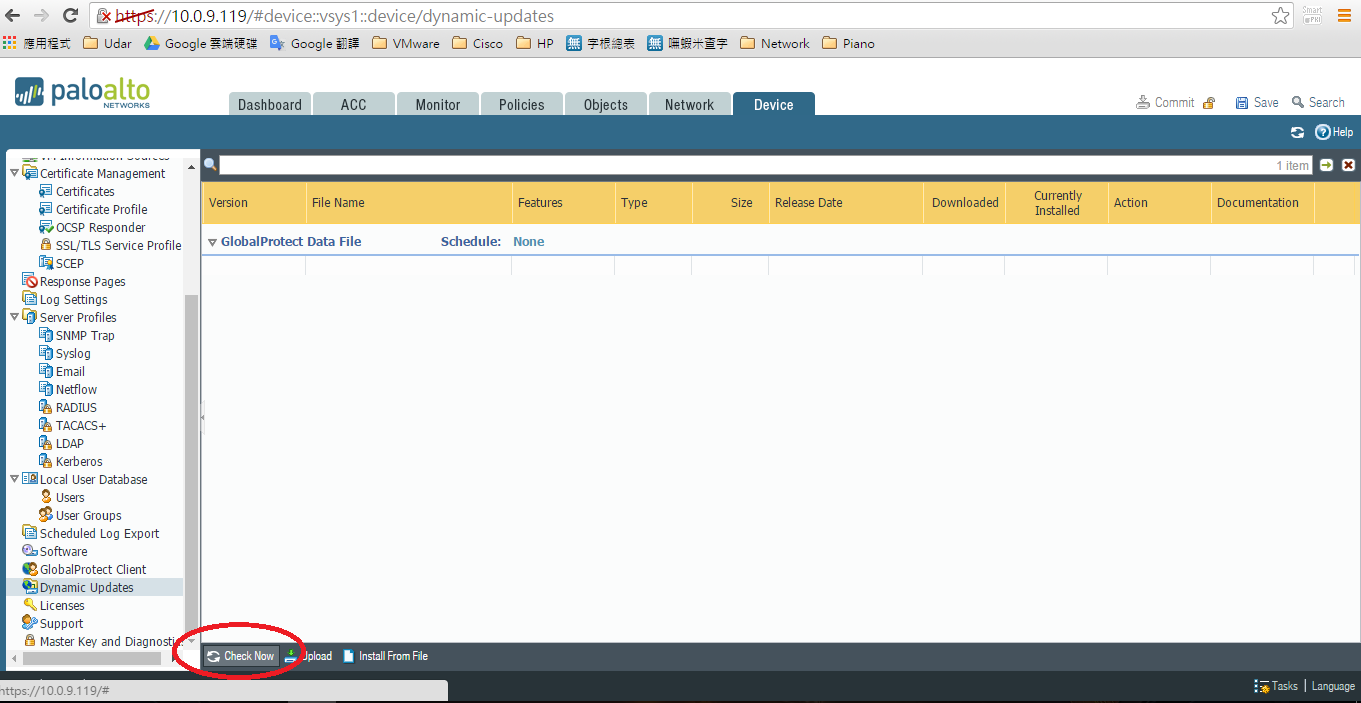

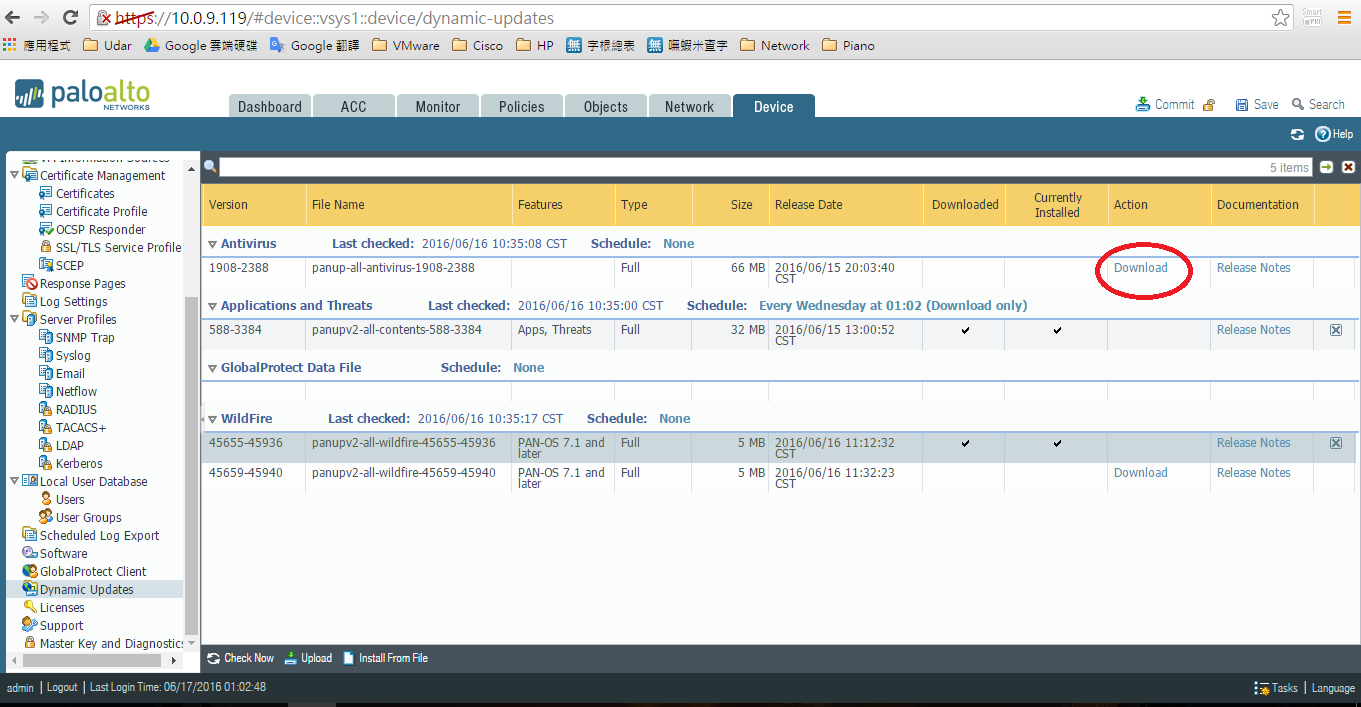

- 更新病毒碼、應用程式碼、Wild Fire,下載並安裝(Device>Dynamic Updates)

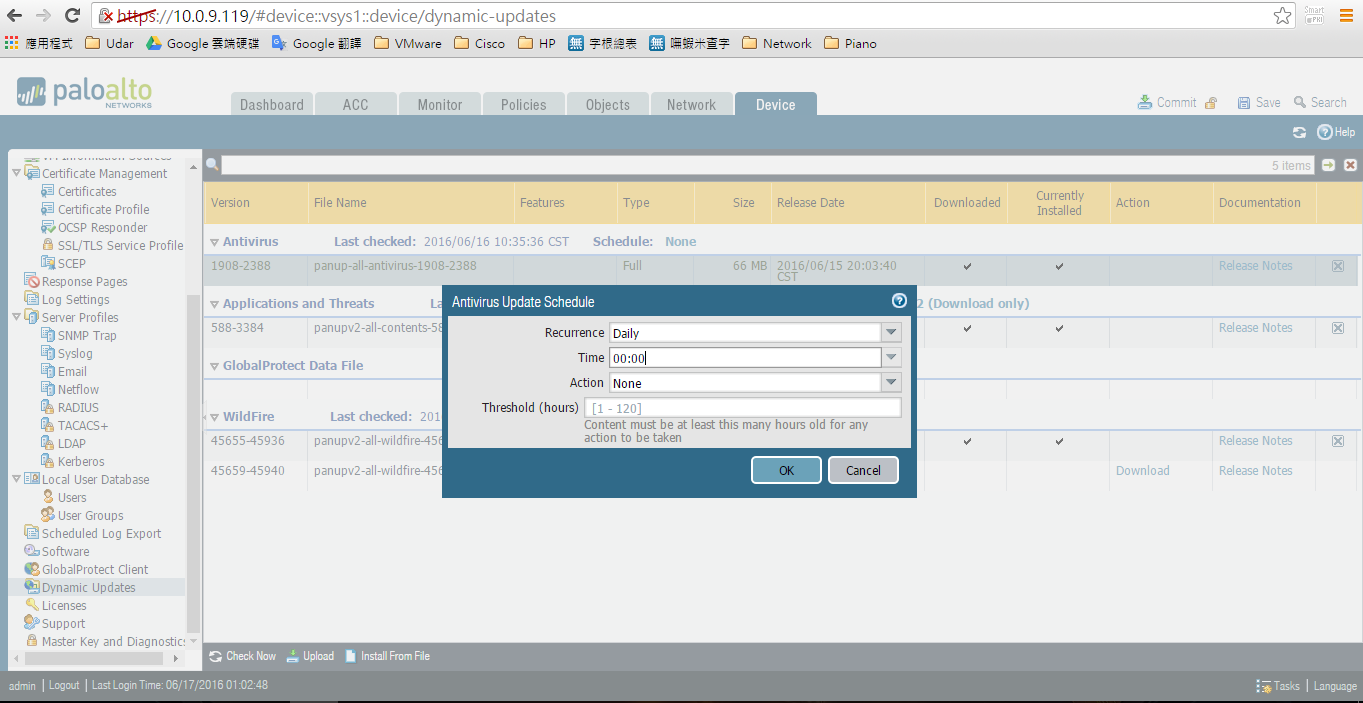

- 針對第10項每一種更新設定排程(Device>Dynamic Updates>Schedule)

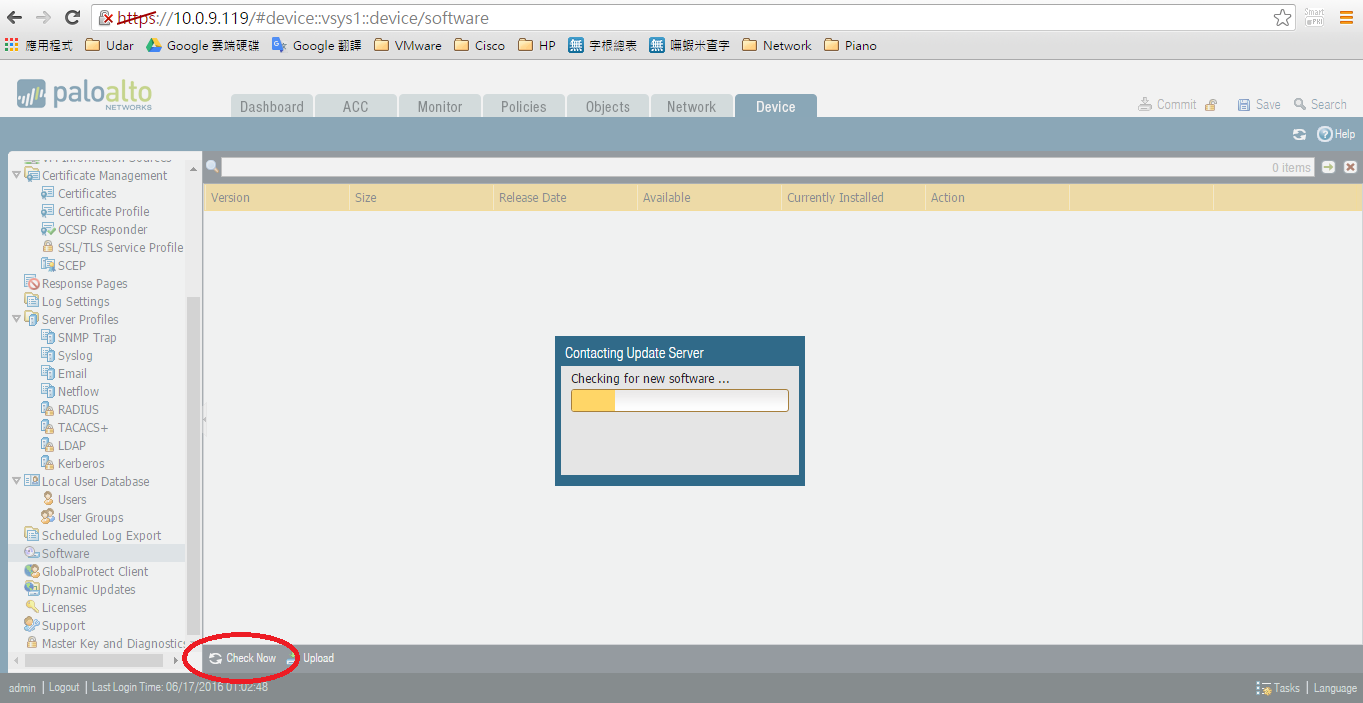

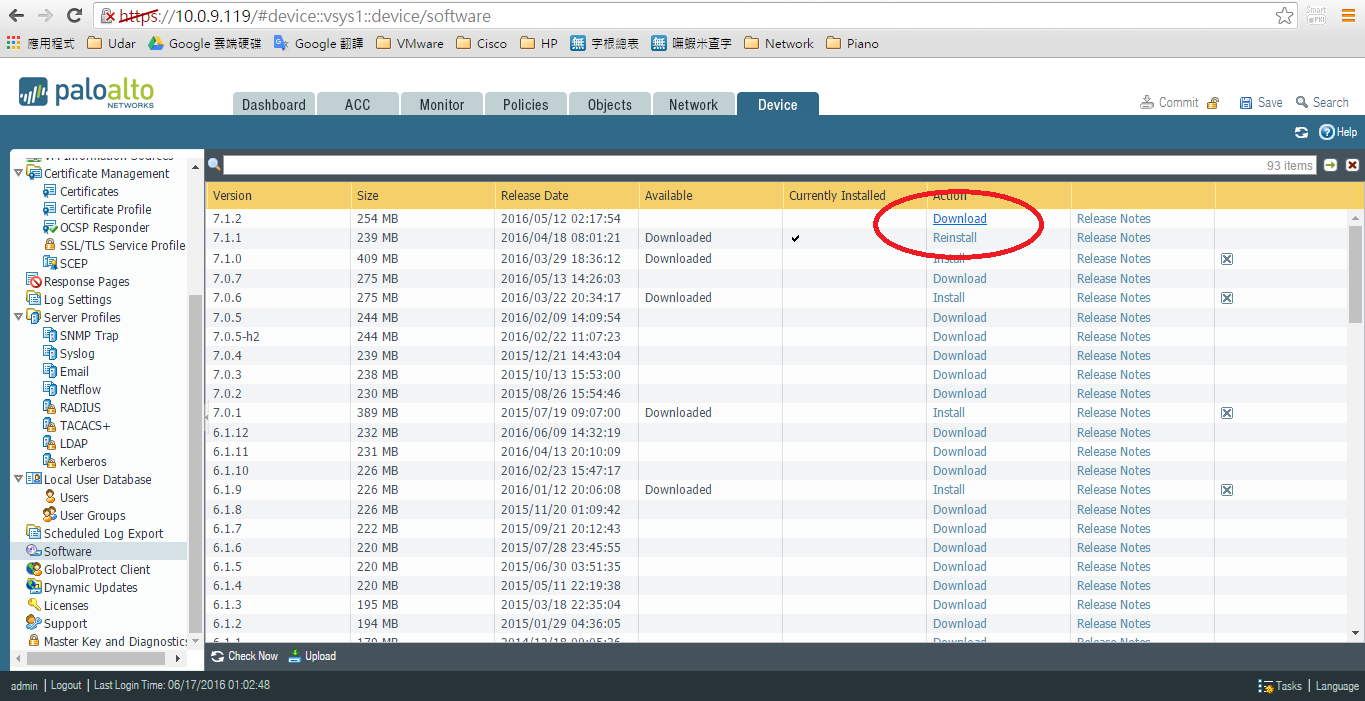

- 如有需要更新系統版本(Device>Software>Check Now)

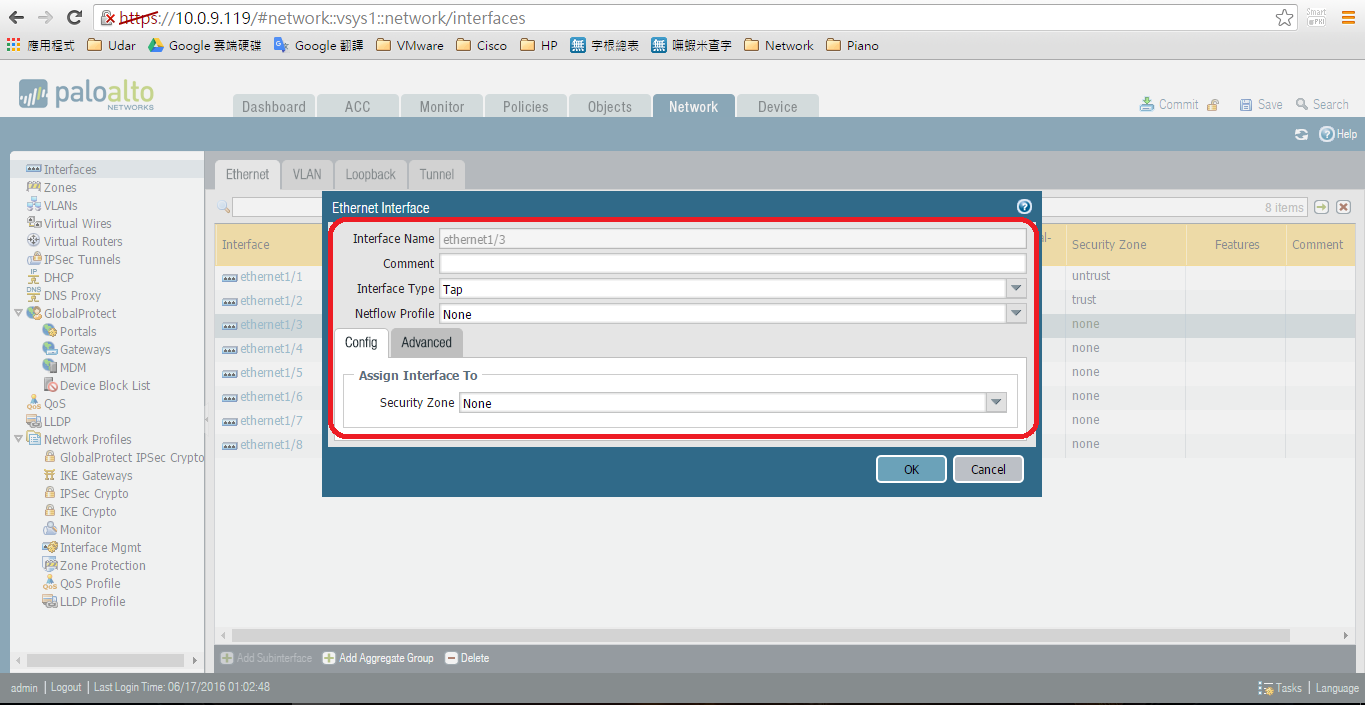

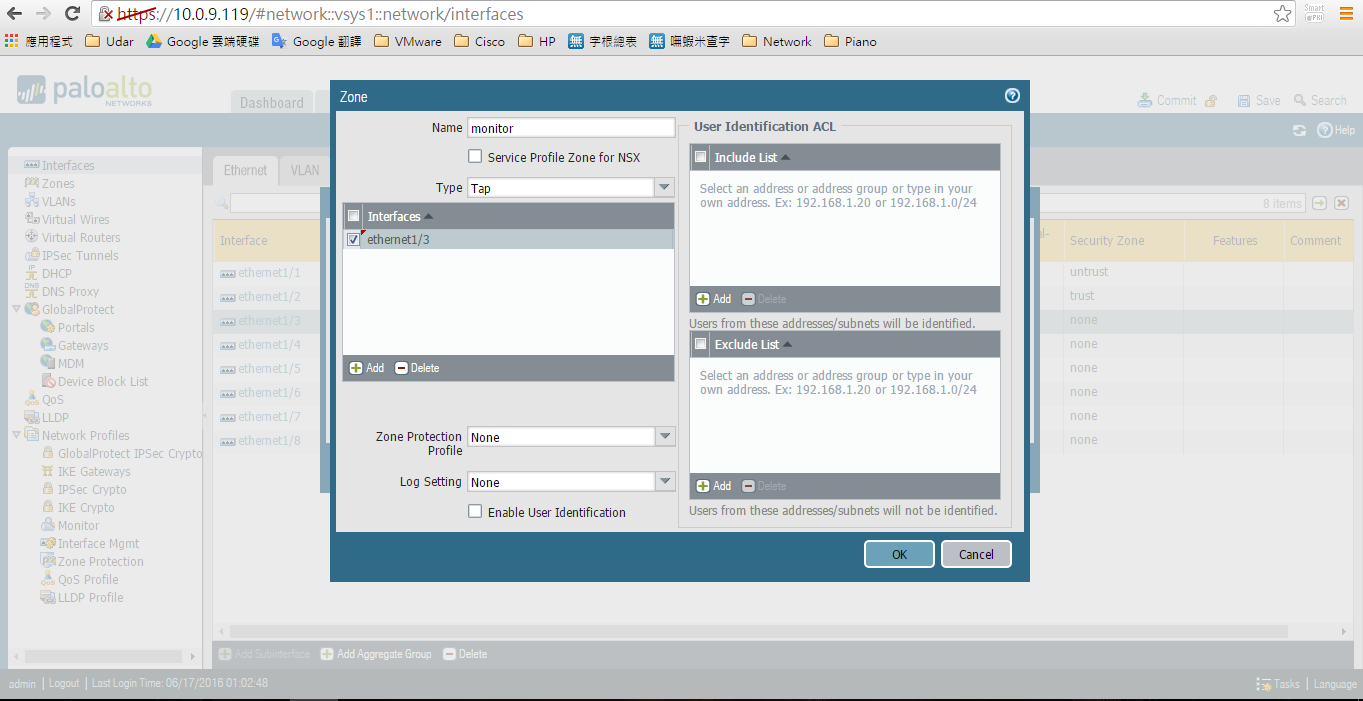

- 設定Network Interface Types (Network>Interfaces>etherent>選擇Interface 1/?)

- 設定Zone(Network>Zones),或是設定Network Interface時直接帶出設定

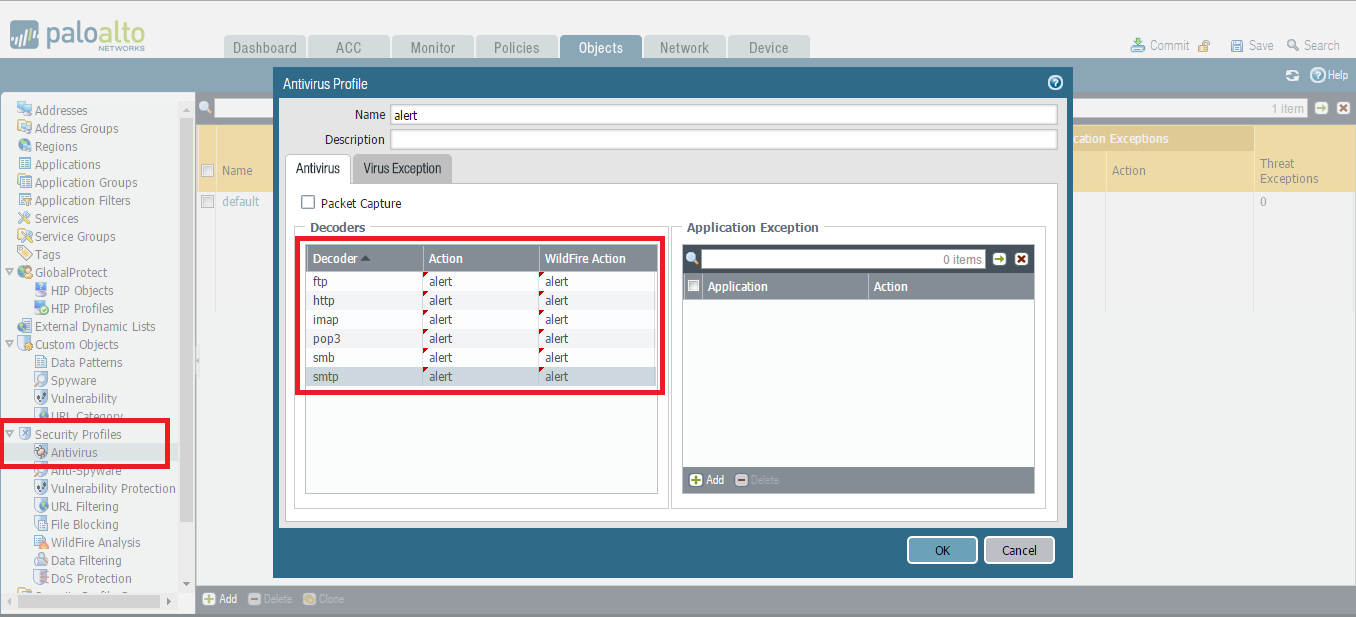

- 設定Security Profiles (Object>Security Profiles)

進行POC時,建議最優先的方法為Monitor目標流量,而不是介入網路環境進行阻擋,其次是用Vwire的方式做線路透通(Transparent),第三是使用L3 Routing的方式做介入。 依上述原則,建立Security Profiles的目的是為了產生Log,而不是為了進行阻擋,下面將針對Antivirus、Anti-Spyware、Vulnerability Protection、URL Filtering、File Blocking、Wildfire Analysis、Data Filtering各自設定一個新的規則,並將這些規則綁成一個群組,套用到Policy中,用來收集LogA. Antivirus (Object>Security Profiles>Antivirus)

新增一條規則,將連線行為設定為Alert。

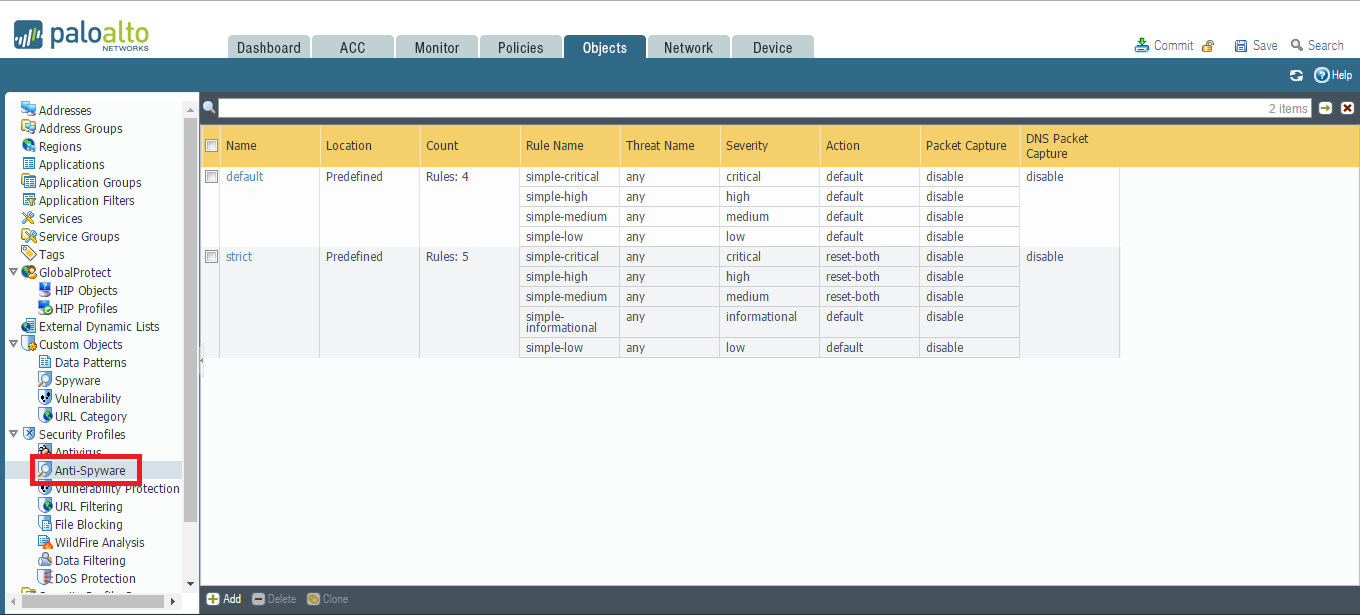

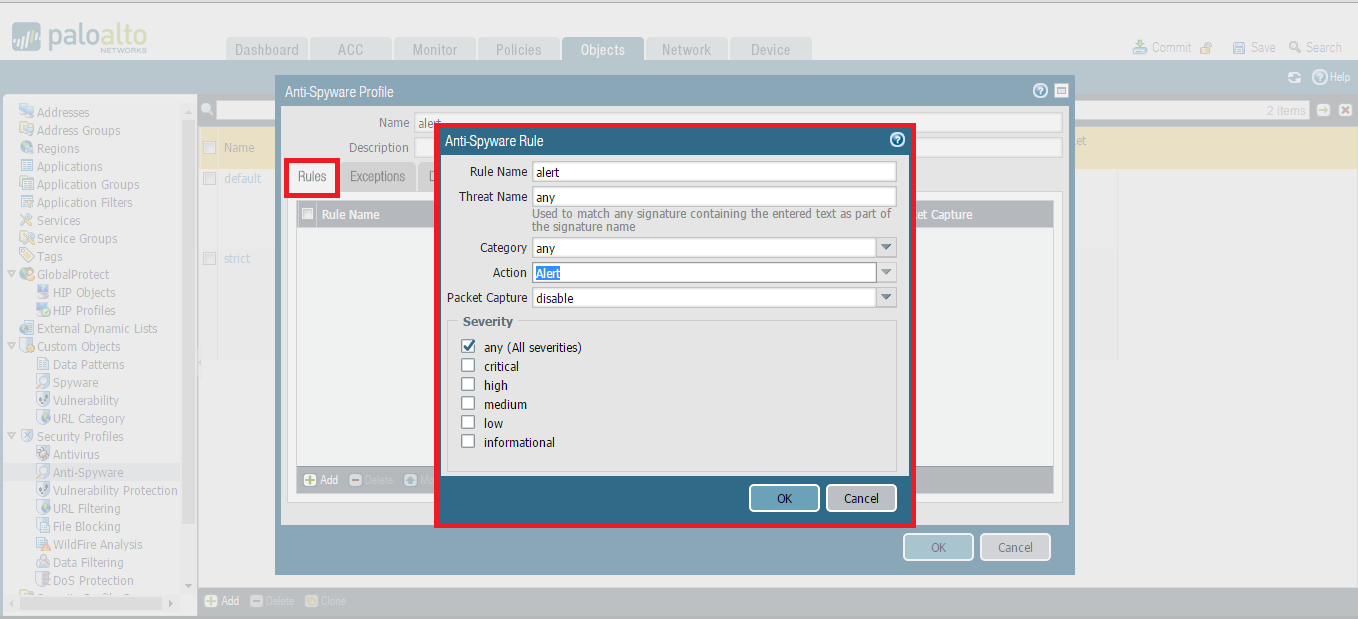

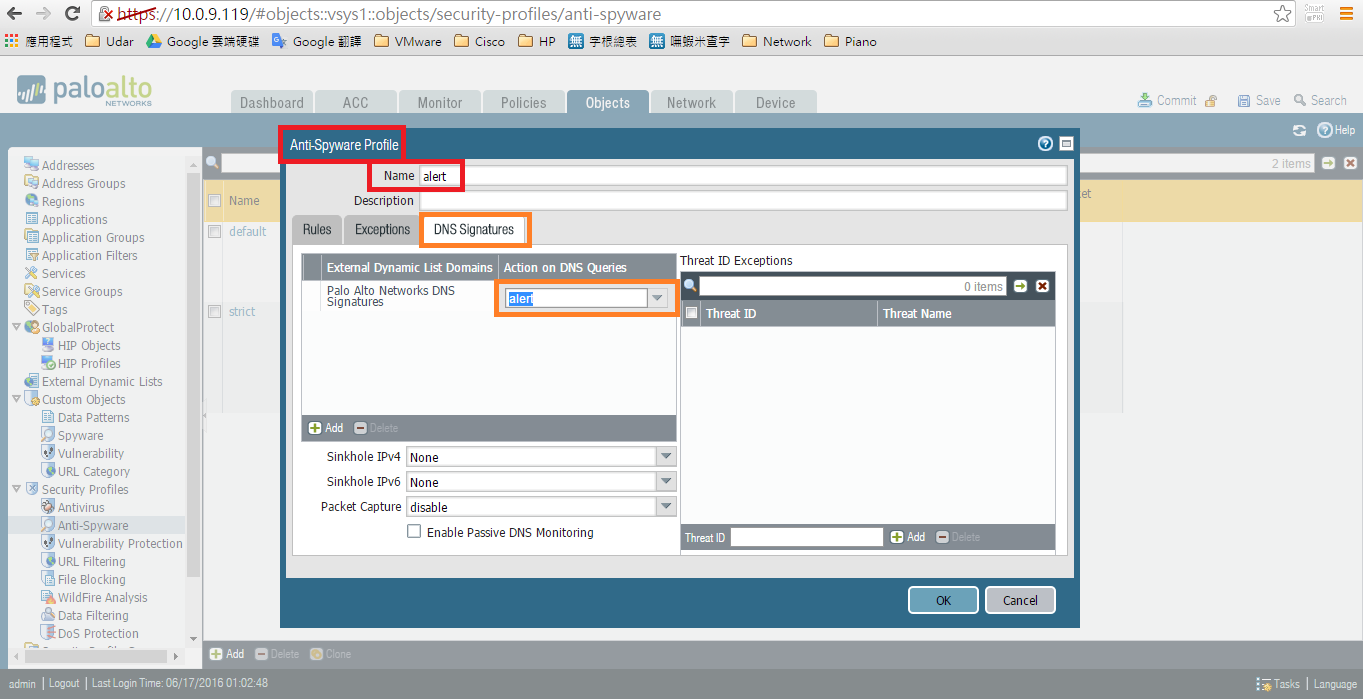

B. Anti-spyware (Object>Security Profiles>Anti-spyware)

設定位置,新增一條規則。

將預設執行動作改為Alert

如果沒有設定到DNS Signatures就OK,是會出現提示訊息的,記得在”Action on DNS Quries”中要設定Alert哦!

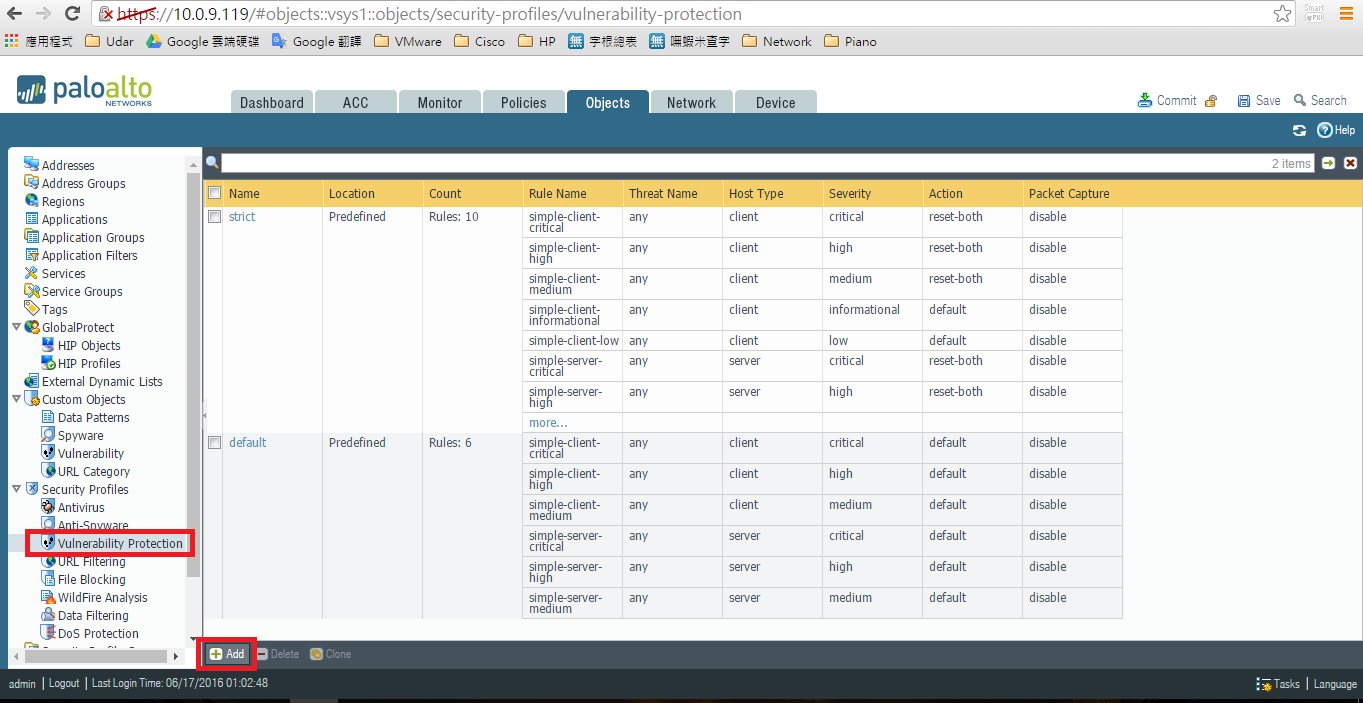

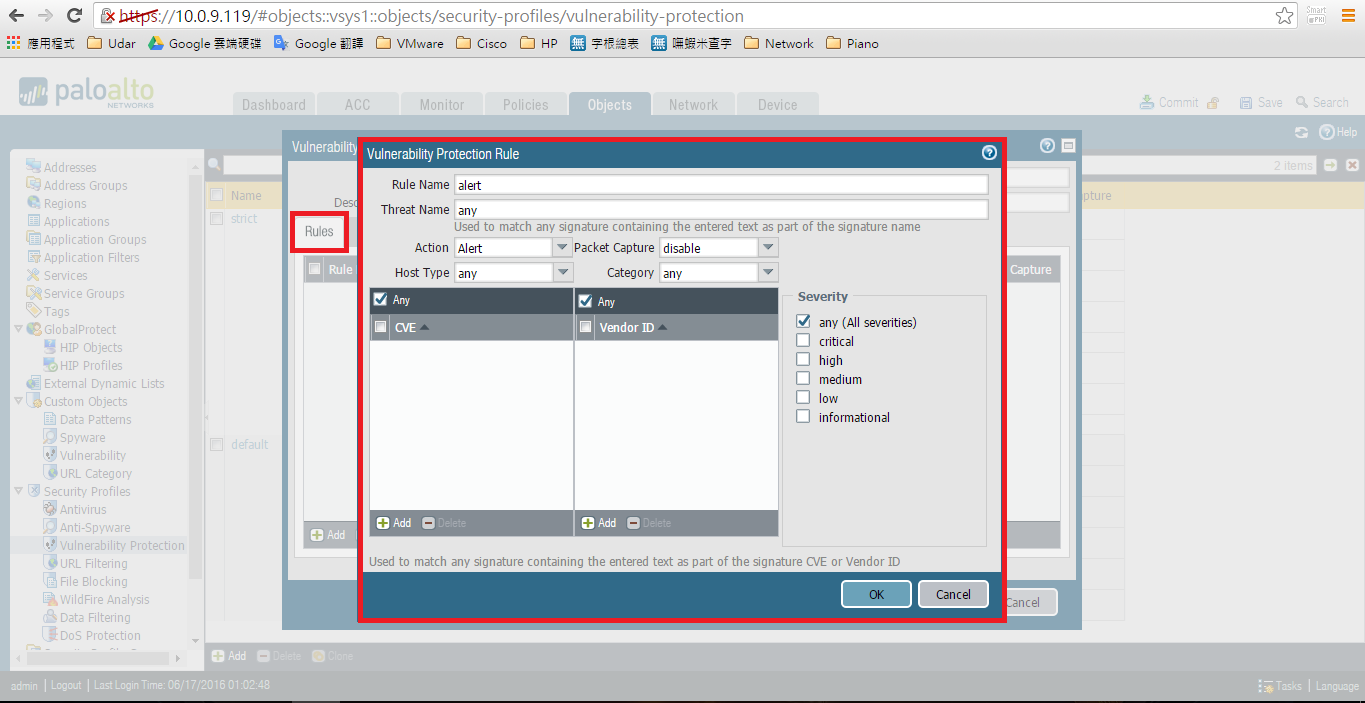

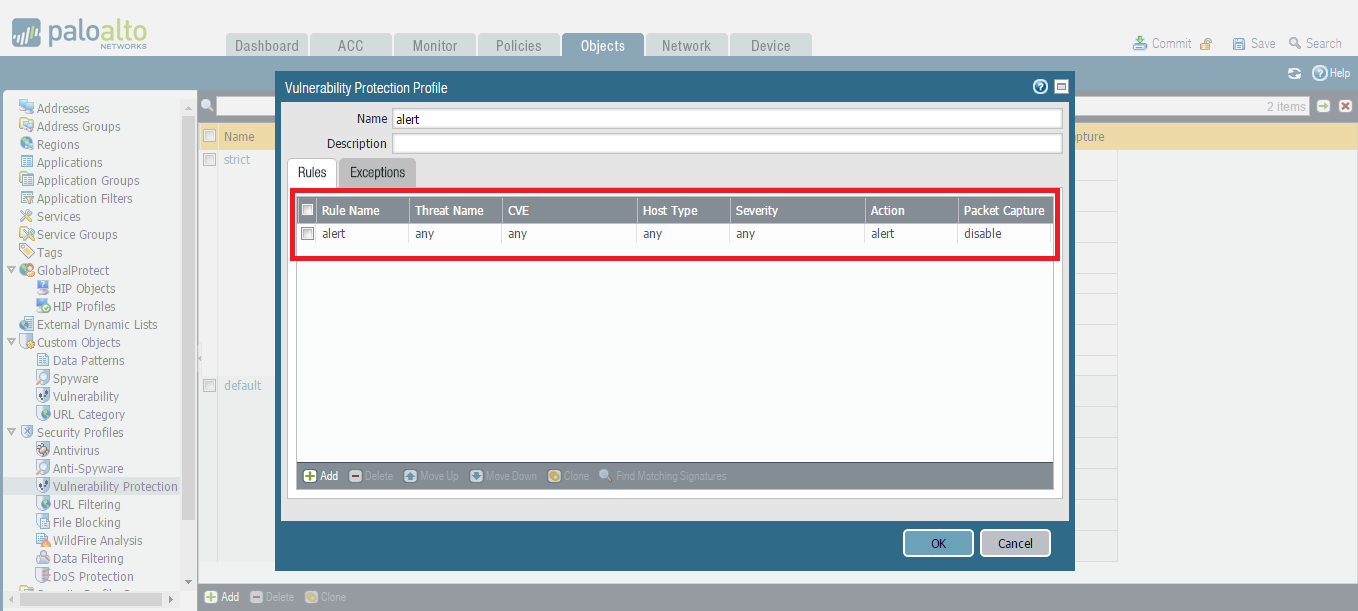

C. Vulnerability Protection (Object>Security Profiles> Vulnerability Protection)

新增一筆規則,將執行動作一樣設定為Alert,其他不變

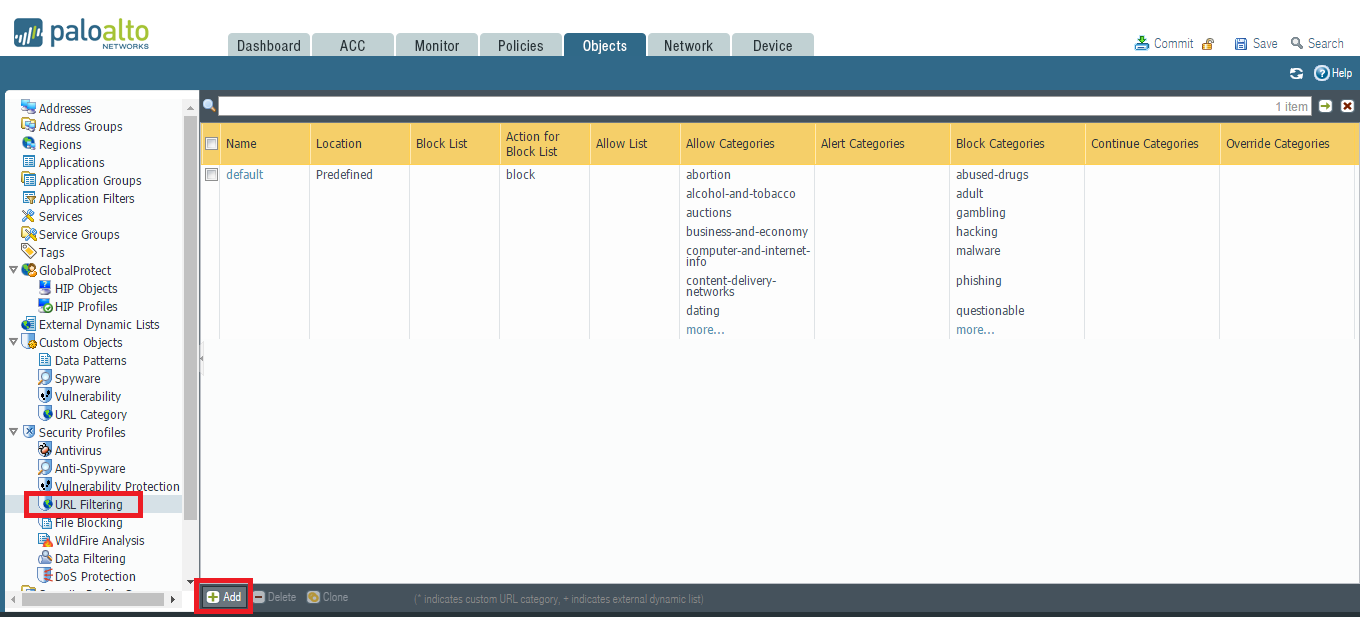

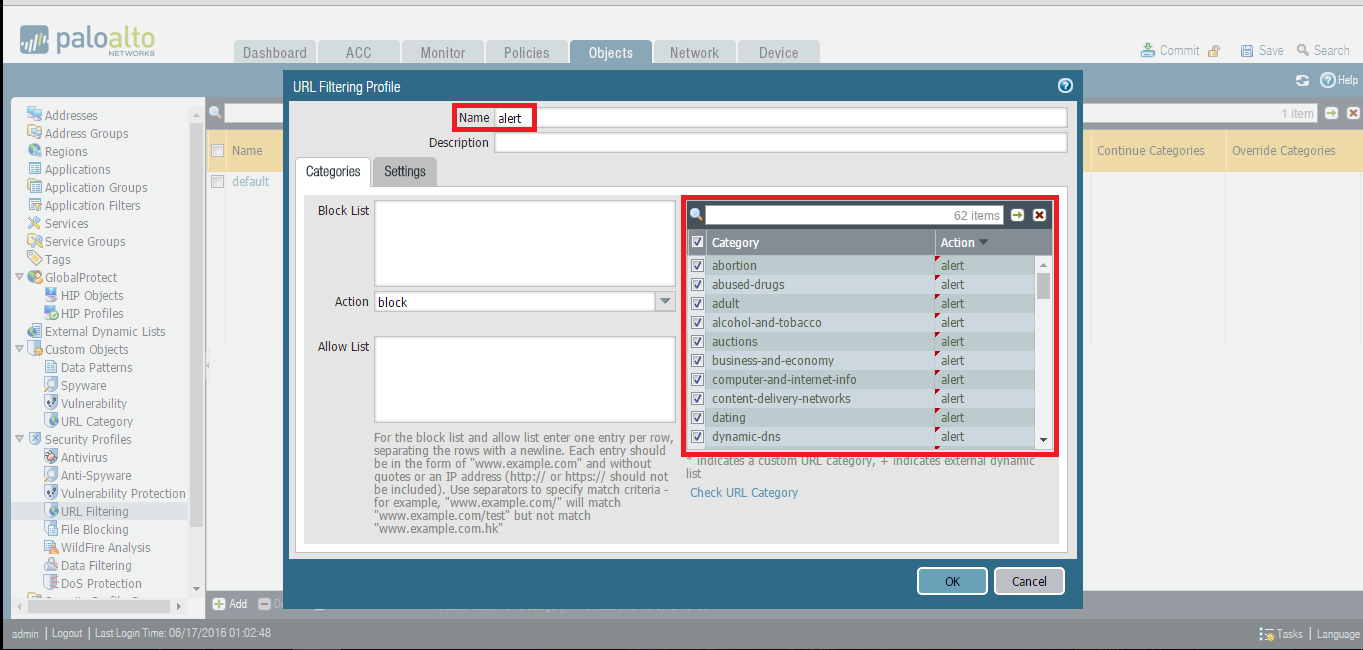

D. URL Filtering (Object>Security Profiles> URL Filtering)

新增一筆規則,將執行動作一樣設定為Alert

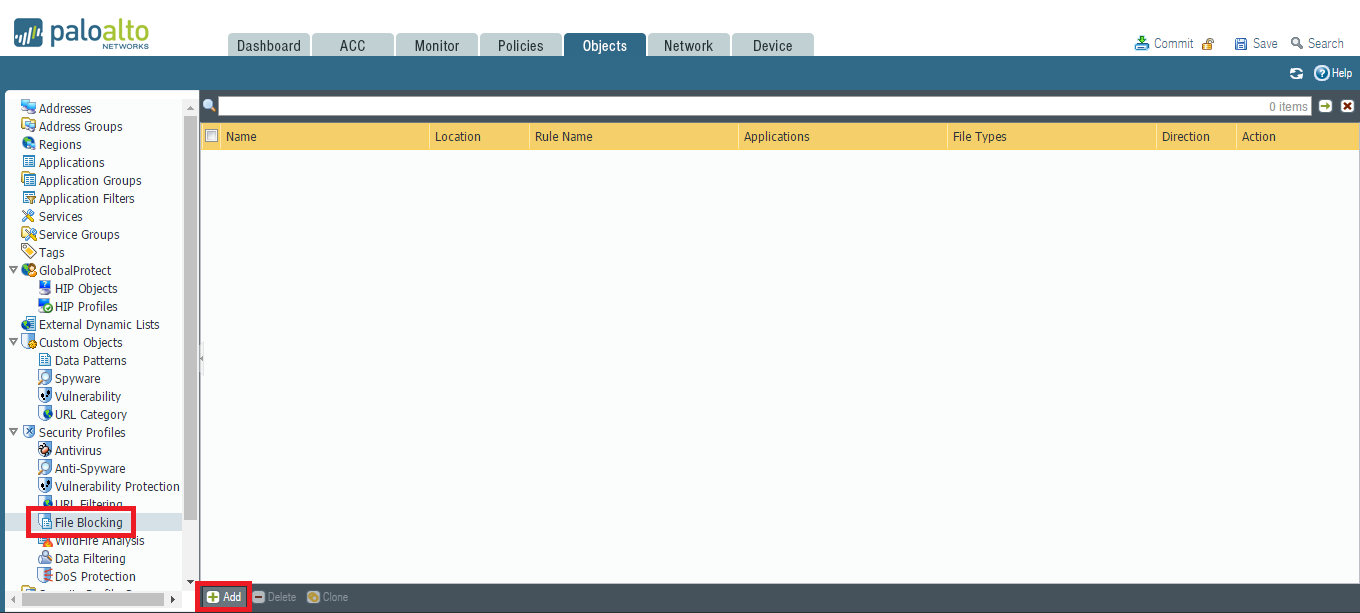

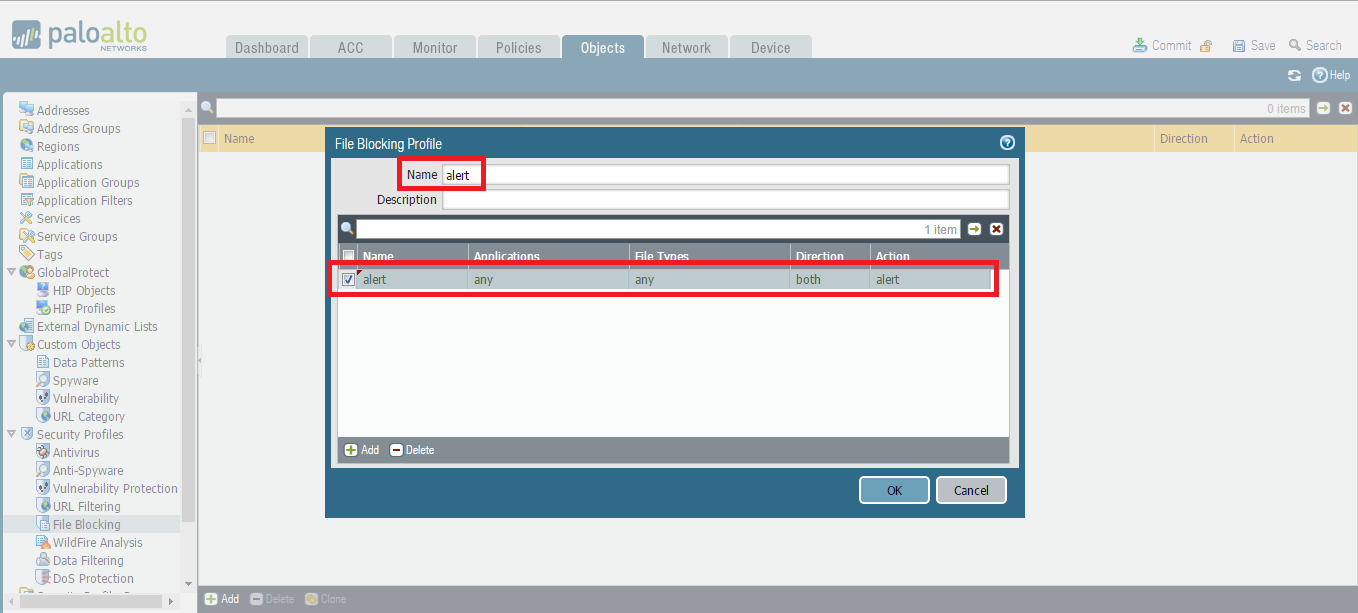

E. File Blocking (Object>Security Profiles> File Blocking)

新增一筆規則,將執行動作一樣設定為Alert

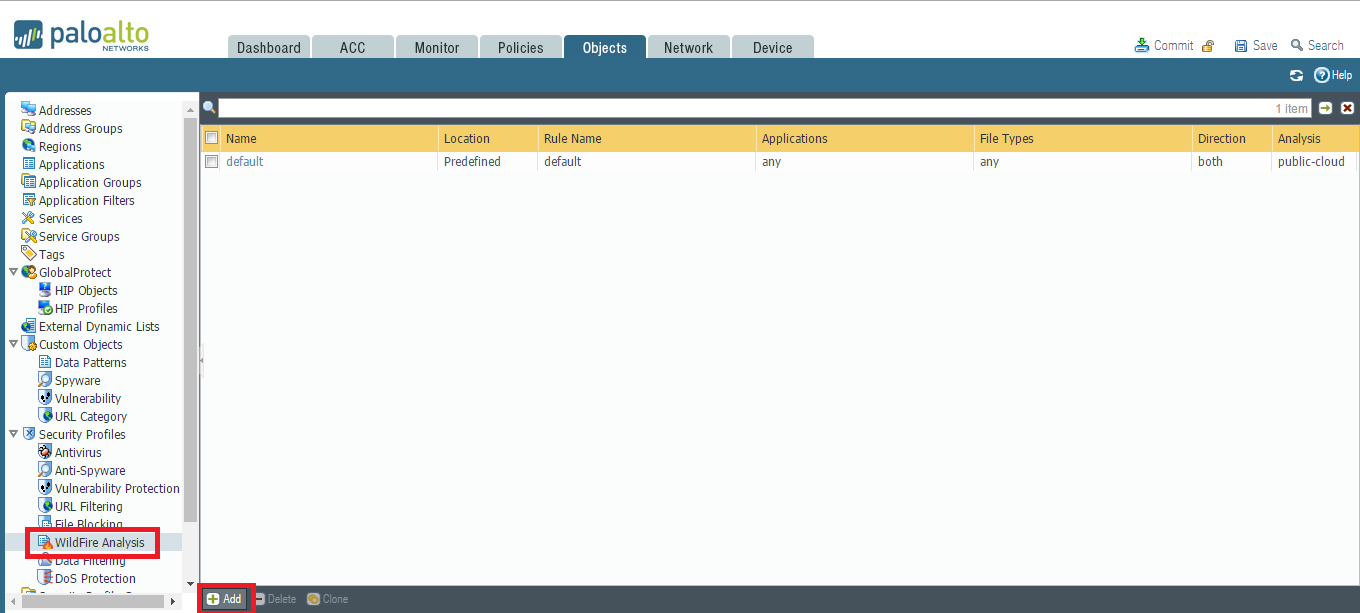

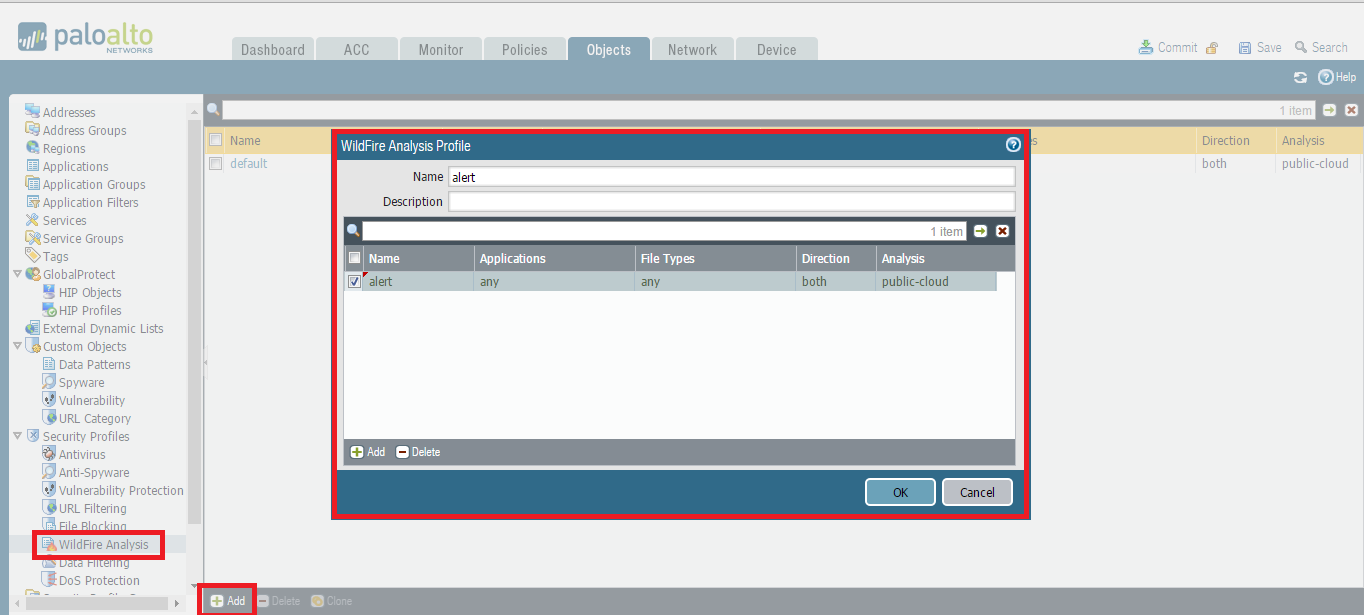

F. Wildfire Analysis (Object>Security Profiles> Wildfire Analysis)

這邊可以看到除了新增一筆名稱,裡面並無顯示action的選項,這是因為Wildfire目的是將看不懂的程式、資料內容送上雲端,因此只要有放上雲端的這些資料都會有紀錄。

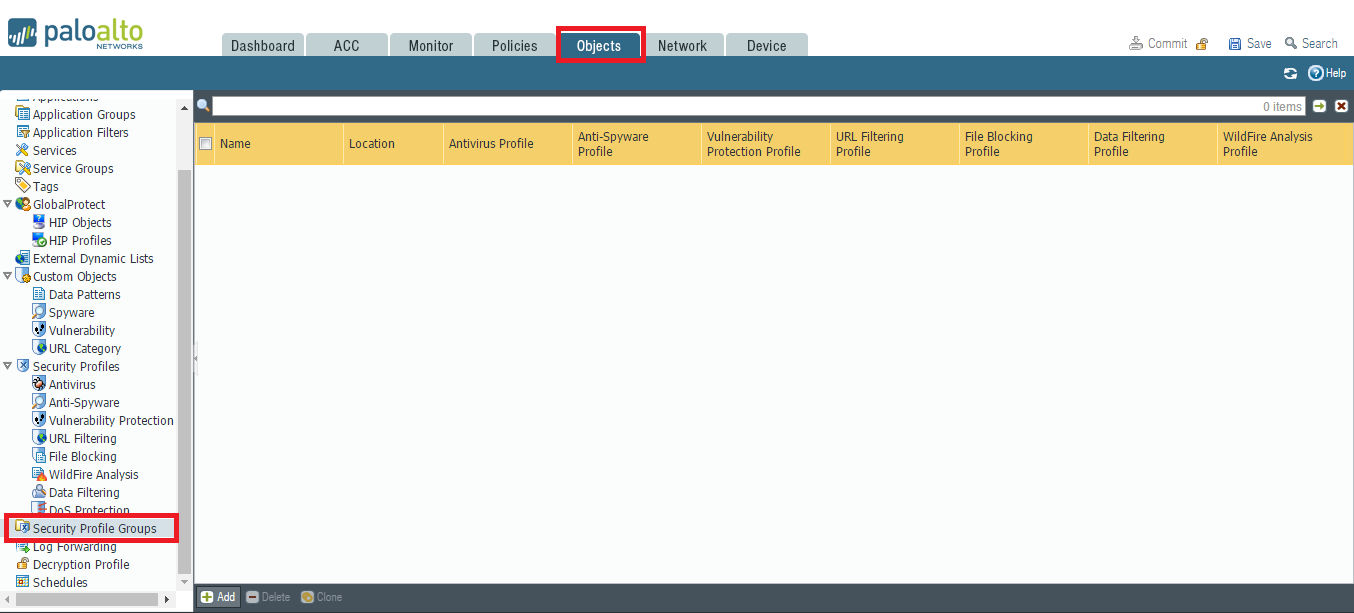

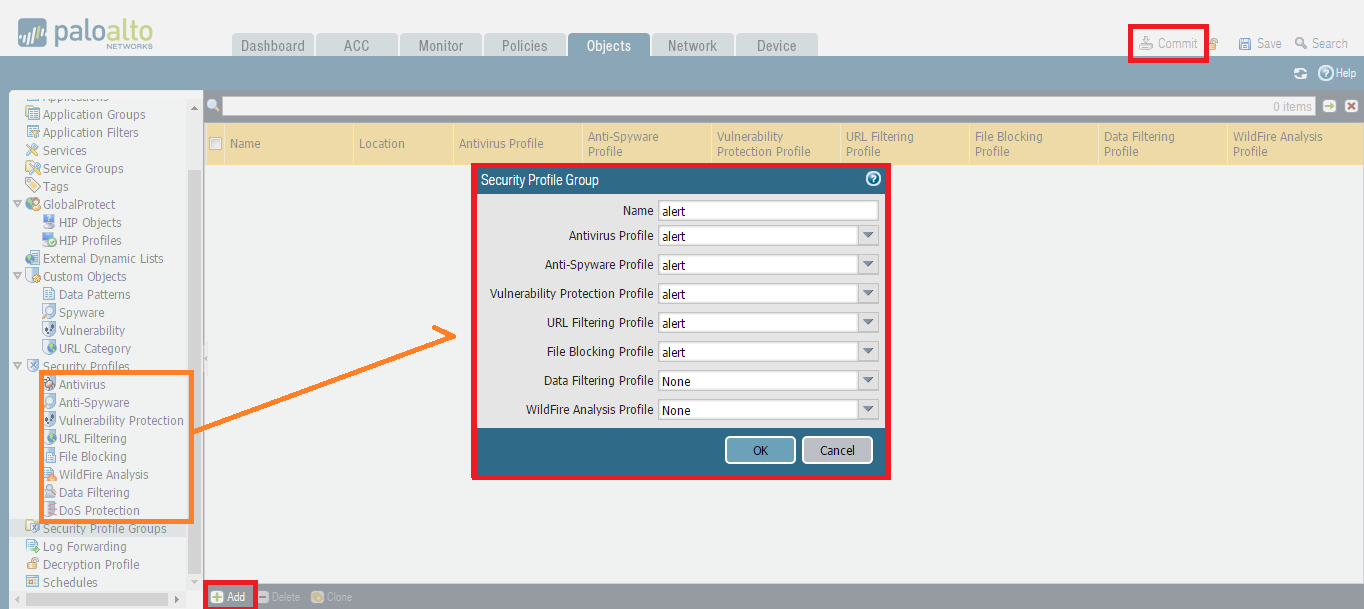

16. 設定Security Profile Groups (Object>Security Profile Groups)

建立Group的目的是可以針對不同的安全機制設定不同的阻擋條件,做成一組一組的Group可以

新增一個Group並命名,將剛剛我們在上述Security Profiles底下設定好的條件全部套用進來,做完這些動作後記得要Commit。

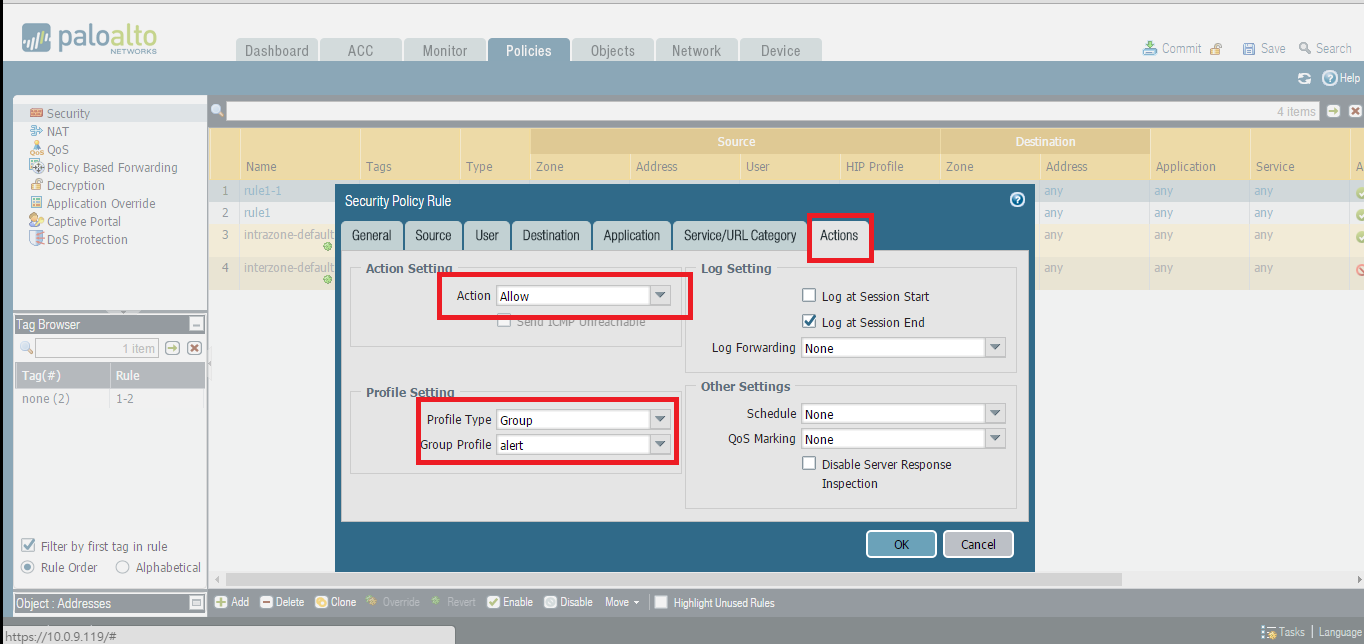

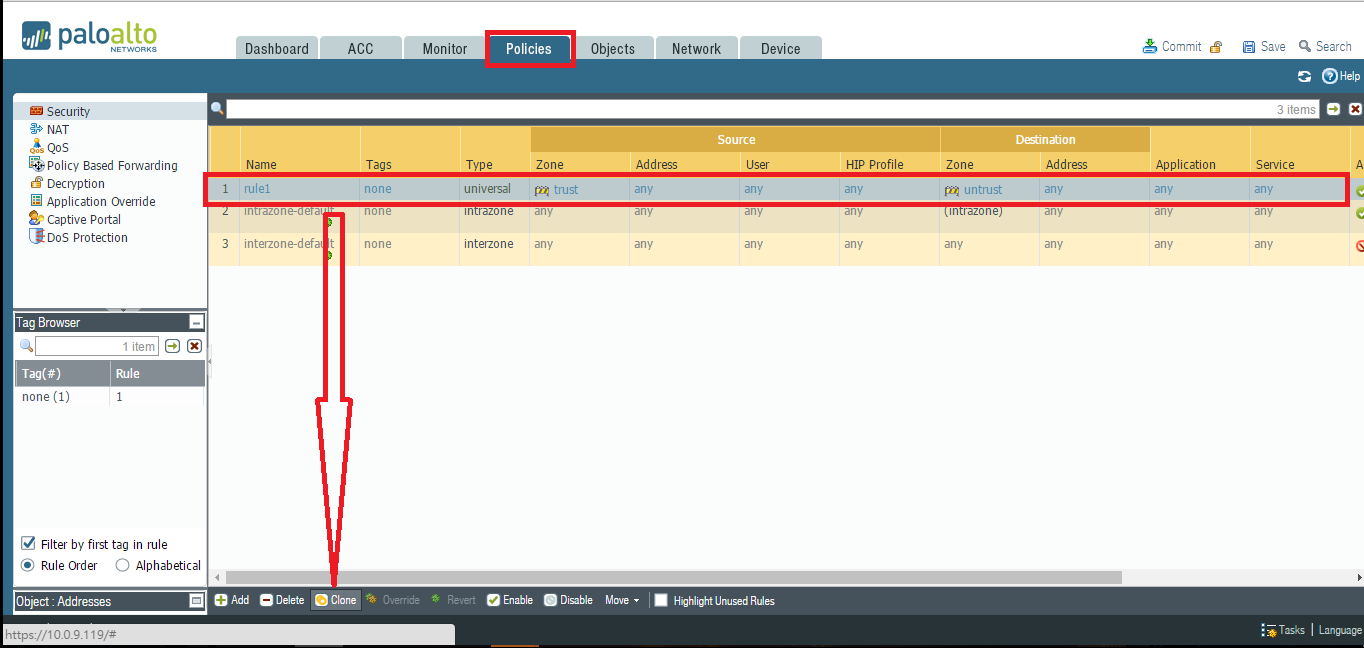

17. 設定Policy (Policies > Security)

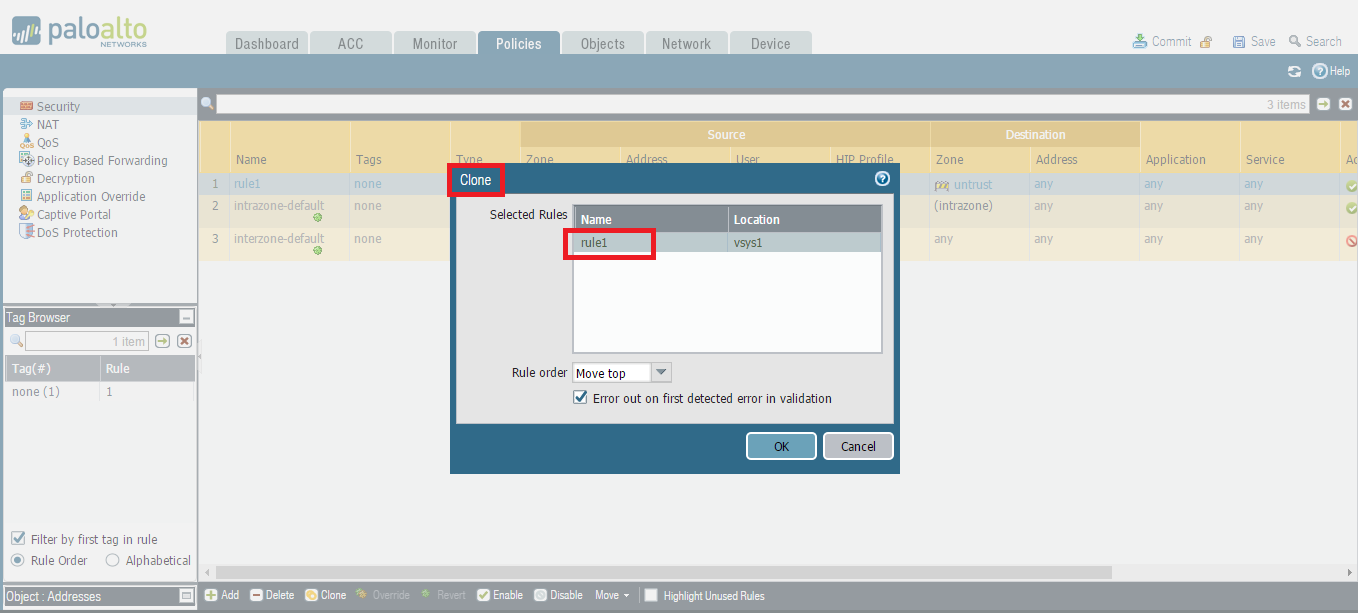

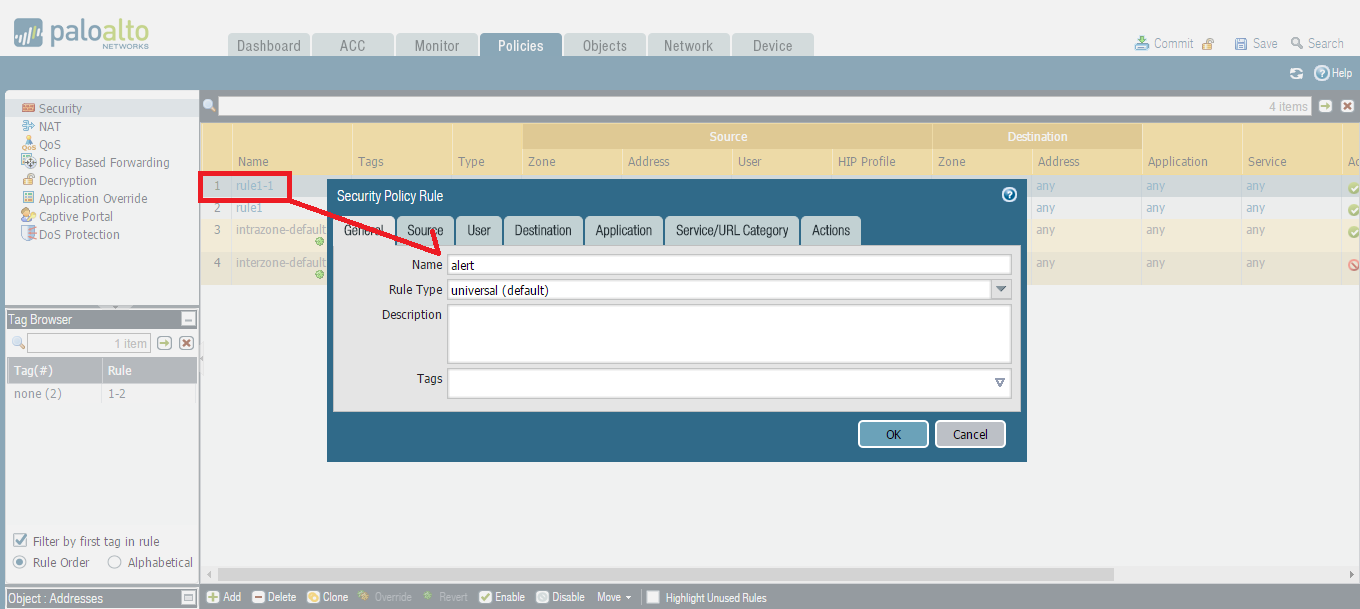

這邊採用複製規則的方式,新增一筆資料並重新命名

設定過很多不同品牌的防火牆,Policy都是用相同的過濾方式,從最上面的規則順序向下過濾,所以Policy記得在Rule order中設定”Move top”,此步驟要讓所有的流量都最先吃到這條規則,以免被其他規則干擾導致我們無法達成POC的目標。

變更規則名稱。

記得將動作都設定成允許,雖然我們可能是採取旁接模式,沒甚麼影響,但如果是以Vwire(透通)或是L3 Routing來接,那可是會進行阻擋的,另外在Profile Setting上要改成以Group的方式來套用安全性規則(也就是我們在15 16項所做的設定),並且在下面Group Profile一欄中,放入我們剛剛建立的Group ”alert”。